LA SÉCURITÉ

« un devoir collectif »

Thème Commun N°7

myconnecting / JUIN 2017

SOMMAIRE

La sécurité : un devoir collectif

-

Les risques

Pour l'entreprise et les personnes, les risques sont nombreux et inquiétants. De la perte de données à la perte d'identité, en passant par le vidage de compte bancaire, les délits sont quotidiens.

Les principaux enjeux sont financiers pour les cybers attaquants -

Les méthodes d'attaques

La motivation financière réveille les plus grandes ingéniosités pour mettre au point de véritables stratégies guerrières d'attaque.

Généralement les attaques les plus retentissantes sont dites de masse, mais les attaques ciblées sont moins connues mais plus redoutables -

Les parades

Les parades se développent au rythme des nouvelles méthodes mises au point.

Chacun, à son niveau peut participer, à cette lutte. Mais la meilleure parade est la formation de tous pour tendre vers le risque zéro. -

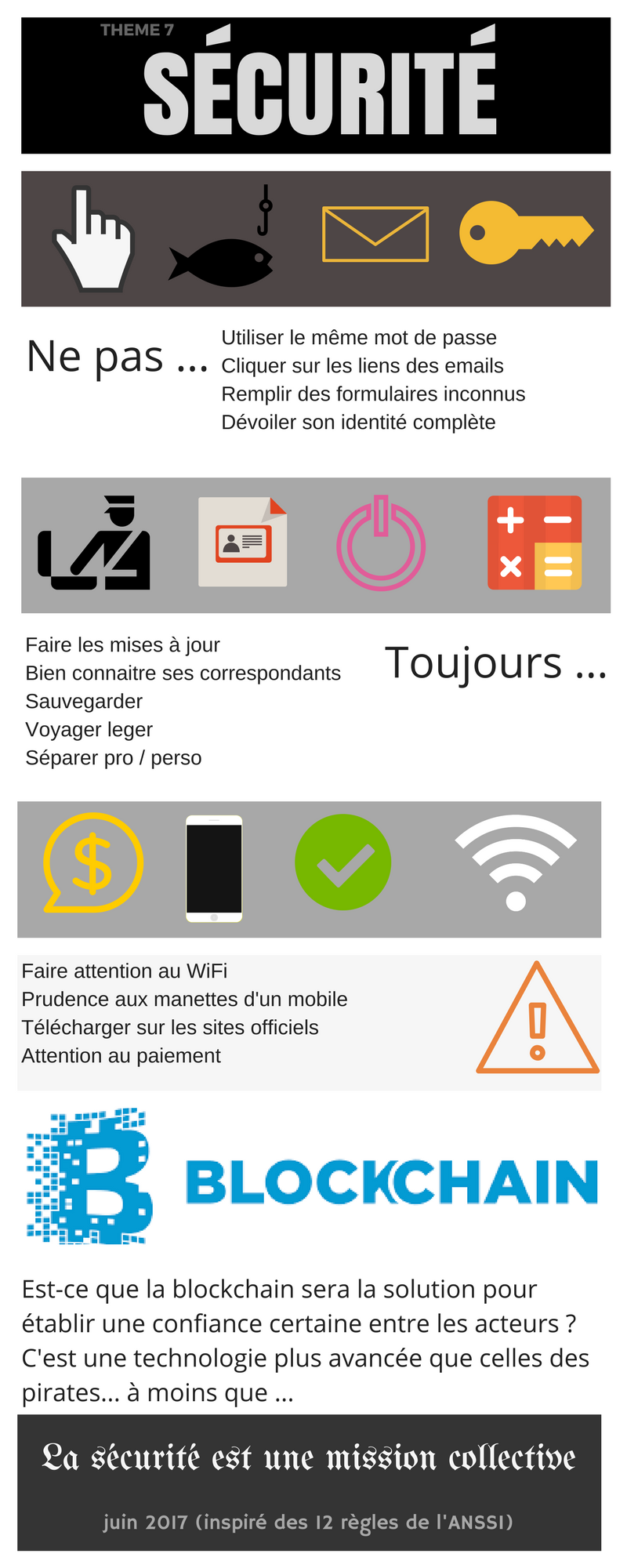

Les règles d'hygiène

Adopter les bons réflexes dans toutes les situations.

Les 12 règles de l'ANSSI à suivre... -

Exemples, applications, liens, challenge, quizz

Mettez en application les règles pour acquérir les réflexes de la sécurité.

L'infographie du thème

Nous vous conseillons de télécharger cette infographie au format PDF et de l'imprimer pour pouvoir mieux suivre la structure de ce thème et prendre quelques notes... toujours utiles au moment du quizz !

Un risque permanent

Un monde hyper connecté est plus facile à attaquer

— Virus informatique entrainant la perte ou l'indisponibilité des données

— Espionnage industriel et scientifique

— Atteinte à l'image, vol d'identité

— Attaques de serveurs, sites internet

— AdWare, publiciel

— Quelques arnaques connues

Le cyber espace

Les cyber espace est le terrain de jeu des pirates informatique

1

Les ordinateurs allumés et connecté 7/242

Les smartphones, tablettes, montre avec GPS allumés et connectés 7/243

Les objets connectés à faible niveau de protection (caméra, détecteur de fumée de chaleur, domotique, routeur, beacon, musique)4

Les objets connectés sensibles (pacemaker, voiture, alarme, porte, esanté)5

Les entrepots de données nécesaire au fonctionnement du cloud, des sauvegardes, des réseaux sociaux

Risques sur les données

CIA : les 3 risques majeurs

1 : Confidentialité

Les données ne sont plus confidentielles, un tiers connait votre meilleur prix, votre rythme cardiaque, vos échanges de mails2 : Intégrité

L'intégrité de vos données est atteinte. Un pirate peut modifier, supprimer... prendre le contrôle d'une partie de l'entreprise ou de votre voiture3 : Accessibilité

La disponibilité de vos données est perdue, momentanément ou plus longuement. Personne, en tout cas pas vous, ne peut accéder aux informations précieuses de l'entreprise. Cela peut retarder ou empêcher le travail de certaines équipesLes deux cibles d'attaques

Mondiale / Chirurgicale

1

Les attaques de masse cherchent toutes les failles possibles en procédant au hasard.Lorsque les failles sont trouvées, les machines infectées constituent un botnet. Ce botnet peut dormir quelques temps et passer à l'attaque lors d'un événement précis. Les bonnes règles permettent de se prémunir de 90% de ce type de problème. Un bug informatique est le principal moyen d'infiltration (par exemple la faible protection des configurations par défaut des objets connectés).

2

Les attaques ciblées visent une entreprise ou une administration avec un but précis. Tous les stratagèmes sont concentrés sur une population précise (salarié, sous traitant, correspondant...). Il est très difficile d'échapper à ces attaques et une bonne formation permet d'éviter 60% des attaques. L'erreur humaine est la principale source d'infiltration.La source

Le darknet ou le deep web regorge de conseils, astuces et logiciels en tout genre pour pratiquer de telles attaques. C'est l'armurerie du pirate !Pourquoi ne pas l'interdire ? C'est aussi une bonne manière d'anticiper les attaques...

ANSSI

agence nationale de sécurité des systèmes d’information)

1 — ANSSI :

L’ANSSI (agence nationale de sécurité des systèmes d’information) sous la responsabilité du premier ministre, veille particulièrement sur les entreprises de ces secteurs, mais aussi sur l’ensemble du tissu économique.

2 — OIV (Opérateurs d’importance vitale) :

Les risques sont particulièrement grands chez les OIV (opérateur d’importance vitale). On distingue 12 secteurs économiques où la sécurité est vitale pour l’entreprise : par exemple la santé, les transport, l’énergie, l’eau, les télécom, les banques

3 — Partenaires :

L’ANSSI certifie des partenaires pour aider les entreprises PASSI (Prestataires d'audit de la sécurité des systèmes d'information) PRIS (Prestataires de réponse aux incidents de sécurité) PDIS (Prestataires de détection d'incidents de sécurité)

4 — Services :

L’ANSSI certifie aussi certain service comme le stockage cloud

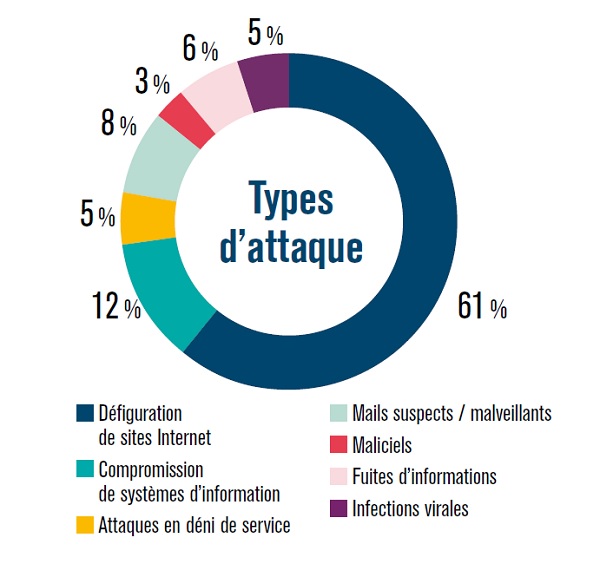

Les grands types d'attaques

Graphique de l'ANSSI 2016

1 : Défiguration

Un défacement, défaçage ou défiguration (defacing en anglais) désigne la modification de la présentation d'un site web, à la suite du piratage. Il s'agit d'un détournement de site Web par un hacker.

2 : DATA

Accès aux données, vol de données... célèbre exemple de Ashley Madison (32 millions de comptes volés en 2015) et Yahoo (1 milliard de compte piratés)

3 : DDoS

Distributed Denial of Service : attaques en déni de service par connexions multiples à un service (1000 accès web par seconde)

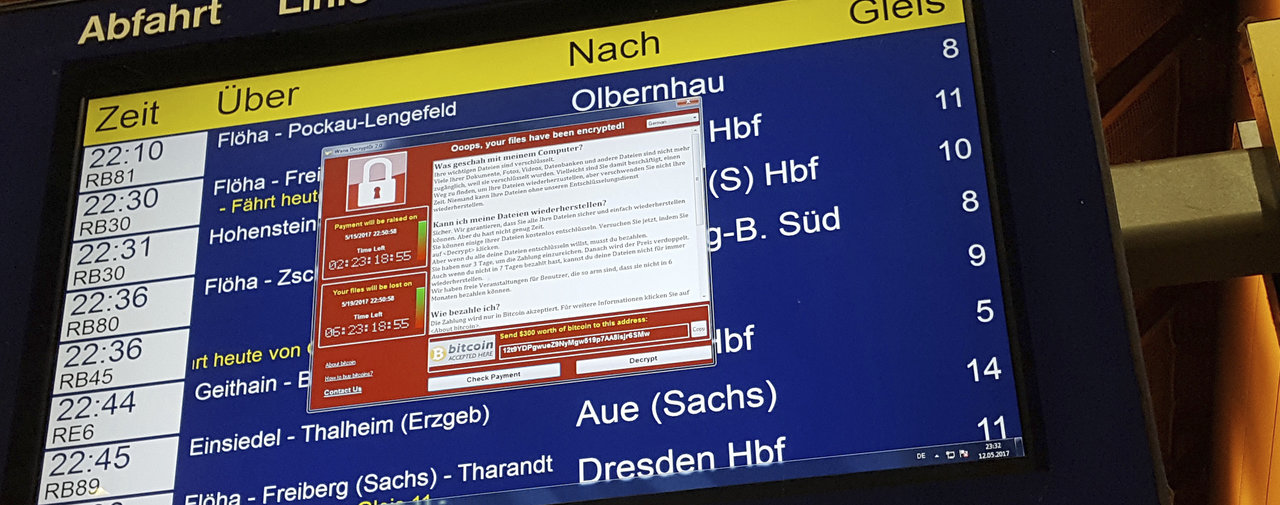

4 : Ransonware

Demande de rançon en BitCoin pour dévérrouiller les données cryptées de l'entreprise

DÉFENSE "EN PROFONDEUR"

Stratégie de défense

Issue de l'art de la guerre, la défense en profondeur consiste à retarder l'ennemie par plusieurs couches de défense

indépendantes. Si une ligne est persée par le pirate, l'accès total n'est pas autorisé.

PAR EXEMPLE : Le réseau des caméras peut être infiltré, mais les informations clients sont sur un autre réseau protégé différement en fonction de la criticité des données.

Le réseau des caisses est différent du réseau des imprimantes, plus facile à inflitrer...

Chaque fonction de l'entreprise est sécurisée de manière différente avec des technologies différentes.

... et ce concept de défense profonde peut être transposé dans la vie privée à la maison (avec le WiFi enfant / parent / invité / musique / domotique).

Une alternative intéressante nous est proposée avec la BlockChain qui permet d'établir une confiance certaine entre deux acteurs. Aurions-nous enfin un coup d'avance sur les pirates ? À moins que ...

Les protections

Comment se protéger des attaques Livre blanc de l'ANSSI

- 1 :Mots de passe (uniques)

- 2 :Mise à jour (toujours)

- 3 :Connaitre ses correspondants (habitudes)

- 4 :Sauvegardes (permanente)

- 5 :WiFi (sécurisé)

- 6 :Mobile, SmartPhone, BYOD

- 7 :Voyage et déplacement (sécurité)

- 8 :Messagerie (prudence)

- 9 :Téléchargement (officiel)

- 10 :Paiement internet

- 11 :PRO / PERSO (séparé)

- 12 :e-réputation personnelle

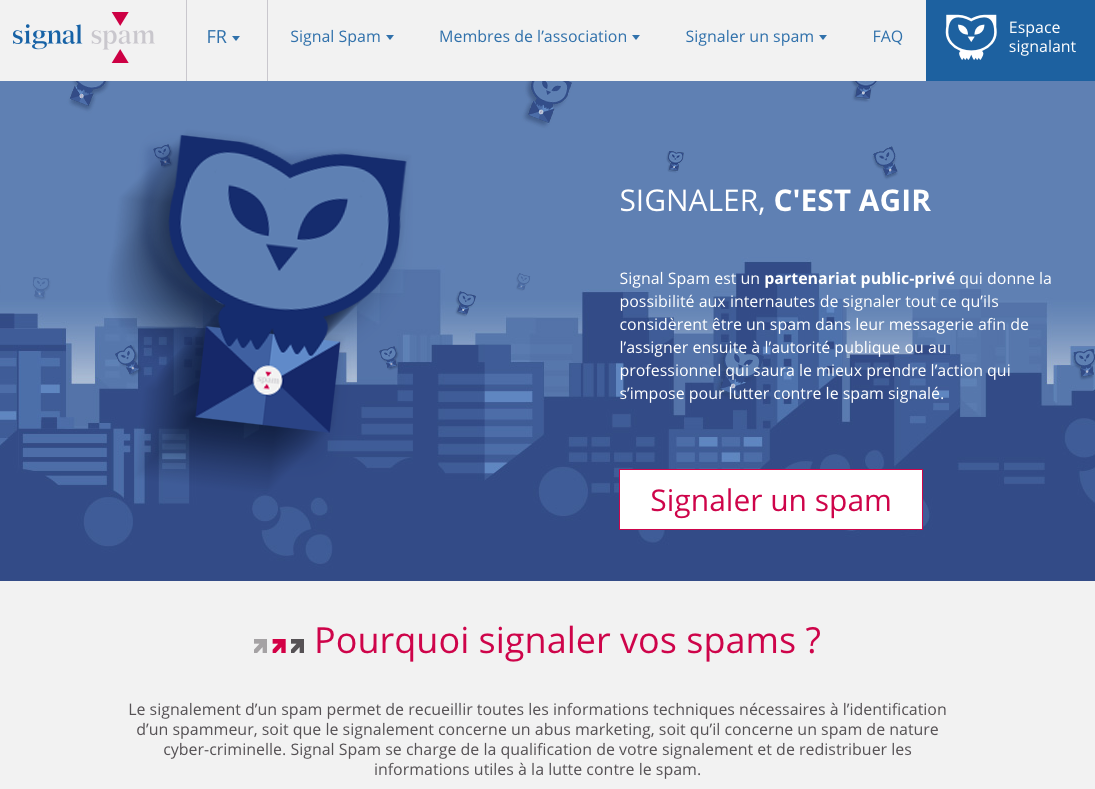

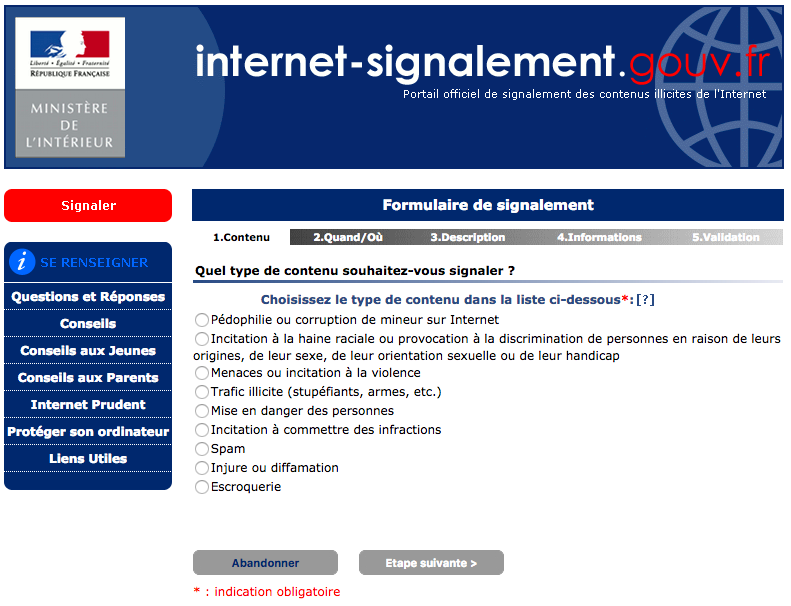

Signalement

Restez informés

Le compte tweeter de l'ANSSI est très réactif

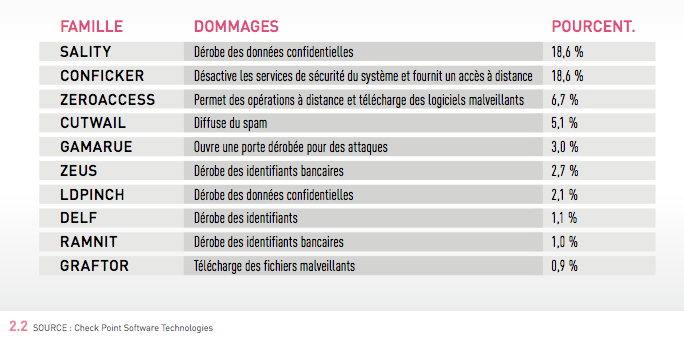

Fréquence des attaques (Source : CheckPoint2016)

Les étapes RGPD :

La CNIL et le parlement européen distinguent 6 étapes pour mai 2018 :

- 1 :Désigner un PILOTE : le Correspondant Informatique et Liberté (CIL)

- 2 :Cartographier les traitements de données dans un registre

- 3 :Prioriser les risques du registre

- 4 :Gestion des risques

- 5 :Organiser les processus internes

- 6 :Documenter la conformité

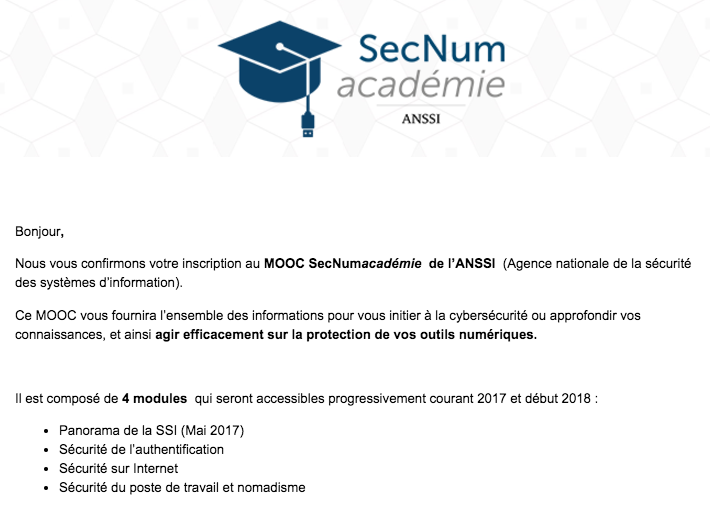

Chacun est acteur de la sécurité

L'information et la formation

sont les premières mesures (SecNumAcademie, B2i)

LA FORMATION

La formation, l'information

Une charte informatique et sécurité pour chaque entreprise

-

Attestation de formation

1/ Le b2i avec ses différents niveaux est un bon début

B2i

2/ MOOC de l'ANSSI (SecNumAcademie)

Sec Num

3/ Formation interne

Par le service informatique

4/ Autre formation externe blended ou distancielle

Signature de la charte "IT" ou "IS"

Véritable guide de la cybervigilance en entreprise, cette charte doit être bien comprise et appliquée

La sécurité

est une mission collective !

Pas de pérennité d'entreprise

sans protection ni sécurité !

EXEMPLES & APPLICATIONS

< ... >

EXEMPLE 1

Le Mail du Président

-

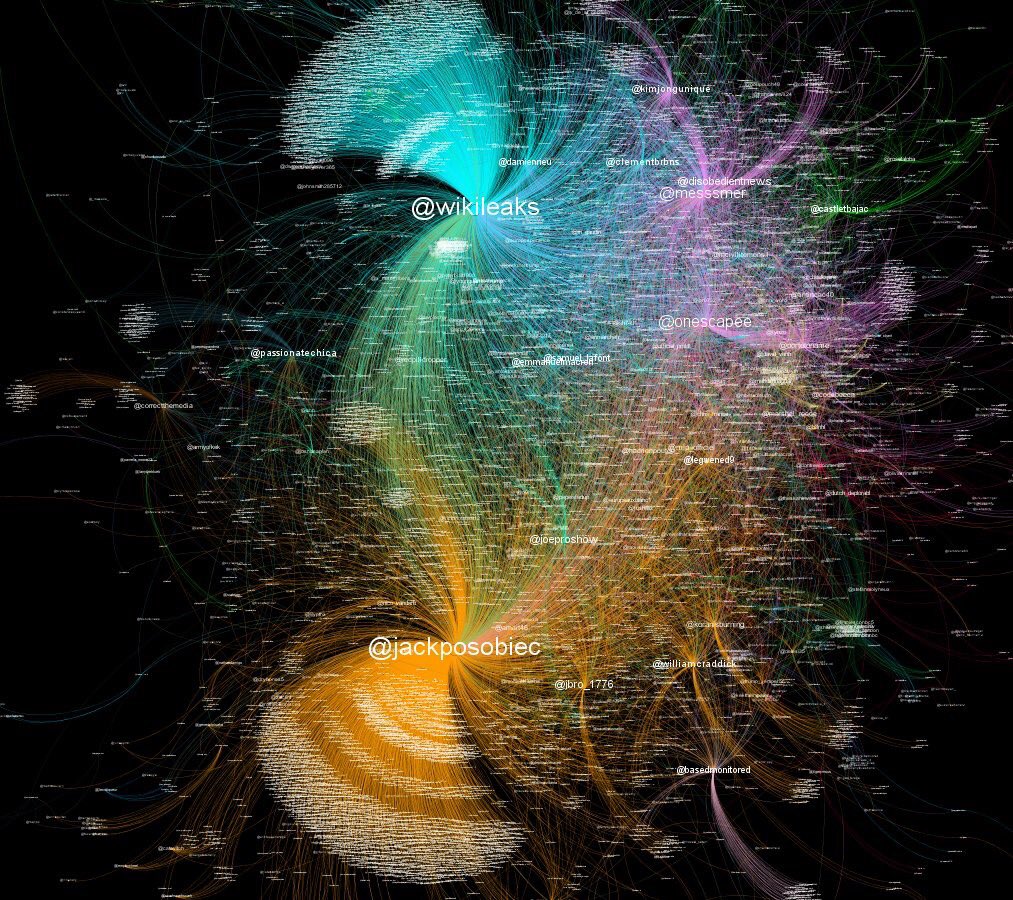

1 : Recherche d'information sur un individu, ses amis, sa famille...

Facebook LinkedIn Twitter Instagram Pinterest... - 2 : Envoi d'un premier mail officiel sans virus

Copie des adresses mail, mise en pager, signature, image... - 3 : Envoi sur votre boîte d'un mail frauduleux

Un mail d'un ami ou du grand patron

1ère étape d'une arnaque

EMAILING

Fabriquer un piège à EMAIL

- ICI : nettoyage d'une liste d'email

Test d' URL

Reflexe :

Savoir reconnaitre les bonnes URL d'un coup d'oeil, pour cliquer ou pas sur le lien.

Une seule adresse est bonne ???

Confiance ou pas confiance

1. = www.tranfert-securise-banque-populaire.com

2. = www.particulier-societe-generale.banqueaparticuliersociete.com

3. = http://erreuretprobleme-arnaque.gouv.fr

4. = www.caiseepargne.fr

5. = https://compte.compte-gogle.com

6. = http://ej1254898yj6545487.orange-security.com

7. = myconnecting.formationdigitaleenligne.net

WannaCry : RansonWare

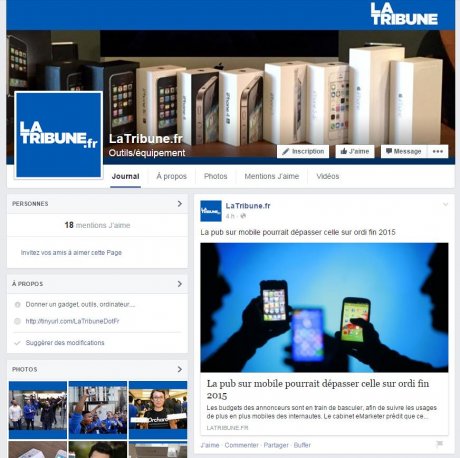

LaTribune : phishing

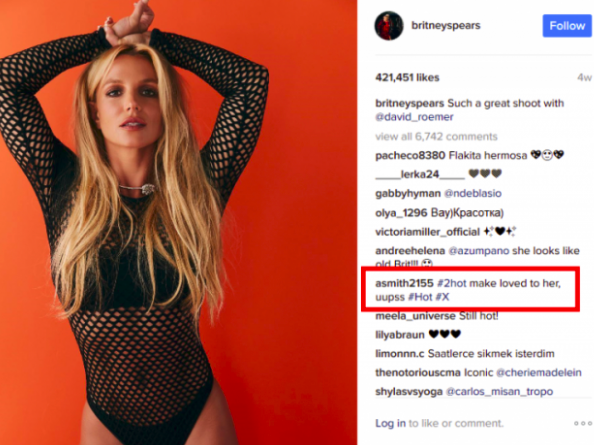

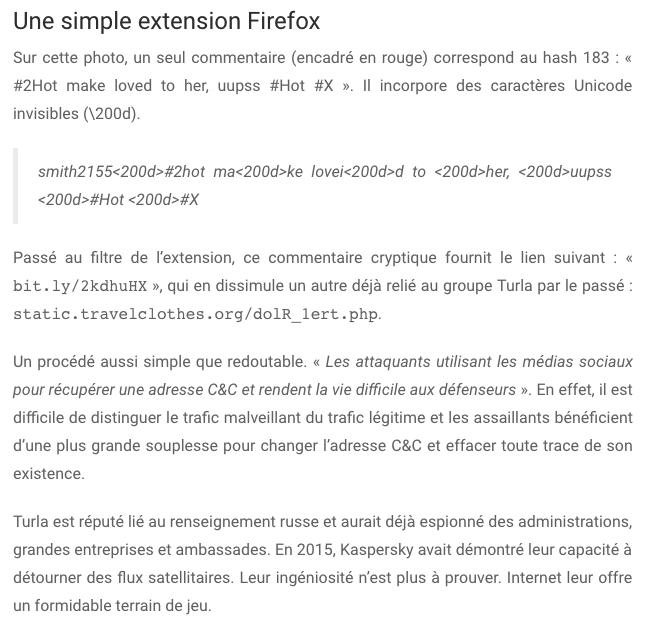

Communication entre pirates

Documentation

-

5- Règles Twitter

A titre d'exemple, les règles de Twitter sur la vie privée. A chercher aussi chez LinkedInf Facebook, Instagram...

LIEN -

6- CNIL

Les règles de la CNIL à respecter dans le cadre des enquêtes

Lien vers la CNIL

Lien vers Réglement Européen RGPD 2018

QUELQUES SOURCES D'INFORMATION

-

ANSSI

L'Agence National de Sécurité des Systèmes d'Information rassemble toutes les informations sur les cyberattaques.

LIEN -

UnderNews

Le site d'information sur la sécurité -

SYMANTEC

Un acteur majeur de la sécurité -

ICANN

Le gendarme d'internet dont le rôle principal est d'attribuer les noms de domaines, mais aussi la sécurité. -

CNIL

Voir le RGPD et bien d'autres lois et information sur le site de la CNIL

Lexique

Les termes de la sécurité

-

A

-

AdWare

ou publiciel est un programme qui affiche de la publicité lors de l'utilisation d'un site, d'un jeu, d'un logiciel. C'est une manière de rémunérer les auteurs mais surtout c'est une porte grande ouverte aux virus. Généralement cette publicité est intrusive et non souhaitée -

Adresse IP

Véritable numéro de téléphone de l'appareil utilisé lorsqu'il est connecté au réseau. L'adresse IP (v4) est composée d'une série de 4 chiffres séparés par des points par exemple "192.168.0.1" cette série de chiffres est très connue c'est généralement l'adresse des box internet ou des routeurs wifi. -

Authentification

Attitude. Little details. People always remember how you made them feel. -

ANSSI

Acme hired us to help make the reading experience totally engaging.img.graylogo -

B

-

BlueTooth

We like to help startups by working with them since the beginning. -

Bombing (mail)

Collaboration with the Acme team to design their mobile apps. -

Botnet

We worked closely with the UX team on photography for the site.img.blacklogo -

BlockChain

Acme hired us to help make the reading experience totally engaging.img.graylogo -

BlockChain

Acme hired us to help make the reading experience totally engaging.img.graylogo -

C

-

Clé USB

Acme hired us to help make the reading experience totally engaging.img.graylogo -

CAPTCHA

Acme hired us to help make the reading experience totally engaging.img.graylogo -

D

-

BlockChain

Acme hired us to help make the reading experience totally engaging.img.graylogo -

E

-

BlockChain

Acme hired us to help make the reading experience totally engaging.img.graylogo -

F

-

BlockChain

Acme hired us to help make the reading experience totally engaging.img.graylogo -

G

-

BlockChain

Acme hired us to help make the reading experience totally engaging.img.graylogo -

H

-

BlockChain

Acme hired us to help make the reading experience totally engaging.img.graylogo -

I

-

BlockChain

Acme hired us to help make the reading experience totally engaging.img.graylogo

QUIZZ

-

1

Pour augmenter la sécurité, il vaut mieux :

A/ Avoir le même mot de passe partout pour tout, on est sur de ne pas l'oublier

B/ Avoir des mots de passe unique et sécurisé

C/ Inscrire tous ses mots de passe sur un papier

D/ Enregistrer tous ses mots de passe dans un fichier -

2

EMAIL...................................................................

A/ Je peux ouvrir tous les emails car l'entreprise ou mon opérateur a déjà appliqué tous les filtres anti spam et virus

B/ Je ne dois ouvrir aucun email avec un lien ou une pièce jointe sans l'autorisation de l'informatique

C/ Je peux me fier à l'orthographe et l'adresse mail de l'expéditeur pour juger de la qualité d'un email

D/ Je dois me méfier de tous les liens et pièces jointes et les passer à l'antivirus même s'ils proviennent d'un voisin de bureau -

3

Pour les mises à jour et les sauvegardes :

A/ Je dois faire toutes les mises à jour proposées et sauvegarder mes données importantes

B/ Je dois laisser d'autres personnes faires les mises à jour car c'est à ce moment qu'apparaissent les problèmes de compatibilité (idem pour les sauvegardes)

C/ Je dois emporter les sauvegardes importantes à mon domicile pour plus de sécurité

D/ Je dois prendre toutes mes données en voyage, car elles sont plus en sécurité avec moi -

4

En déplacement .....................................

A/ Je me connecte sur tous les WiFi disponibles pour continuer mon travail en ligne

B/ Je garde mon téléphone avec moi et mon ordinateur dans ma chambre d'hôtel

C/ J'emporte uniquement les données utiles au voyage et je me connecte à travers mon opérateur téléphonique même si les coûts sont supérieurs aux WiFi gratuits

D/ Ma tablette ne contient aucune donnée sensible, elle peut donc être moins protégées que mon ordinateur -

5

Que ne faut-il pas faire en cas d'attaque d'un virus sur un de vos appareils ....

A/ Envoyer immédiatement un email à tout votre carnet d'adresse (perso et pro) pour annoncer que vous avez été piraté

B/ Couper l'accès au réseau (wifi, câble et bluetooth) et si possible éteindre l'appareil

C/ Isoler la sauvegarde (cloud, disque, réseau) de l'ordinateur infecté

D/ Prévenir son service informatique par téléphone ou SMS

Guide du Voyageur

Guide du Voyageur